Nuestro Objetivo

El objetivo de UAD360 es fomentar la cultura en ciberseguridad, tanto en el ámbito empresarial como formativo. Además, como ya ocurrió en su primera y segunda edición, el congreso ha servido de punto de encuentro para la comunidad profesional de ciberseguridad.

Ubicación

ETSI Informática (Universidad de Málaga)

Fecha

16-17 Junio '23

AGENDA

La programación está sujeta a cambios. En caso de haber alguna modificación, la notificaremos a través de nuestras Redes Sociales.

Registro Asistentes

La cafetera amenazante: los ataques DDoS con dispositivos IoT - Daniel Romano

Los ataques DDoS se han convertido en una amenaza real a día de hoy, capaces de tirar sistemas inmensos, tanto de carácter publico (gobiernos, departamentos de defensa...) como privado (ZARA, Mercadona...), mediante nuevas amenazas cada vez mas imaginativas, como pueden ser los dispositivos IoT. Esta conferencia busca analizar los riesgos existentes en el uso de las tecnologías IoT relacionadas con los ataques DDoS, y cuales son las medidas de seguridad existentes para ello (como pueden ser las IP Whitelists, o los balanceadores de carga, entre otros). No volverás a mirar a ese aparatejo conectado a internet como a una inocente cafetera.

La importancia de la ingeniería inversa en el análisis de redes - Javier Rascón

Centrado en la detección de explotación de vulnerabilidades en redes, se explica cómo se llevan a cabo diferentes estrategias de detección según la información que hay disponible. Veremos cómo la ingeniería inversa de software, un campo que no es el primero que nos viene a la cabeza cuando hablamos de protección de redes, nos permite la creación de reglas más potentes y precisas.

Descanso

Threat Intelligence-Driven Detection Engineering - Jose Luis Sánchez Martínez (Joseliyo)

El mundo del Cyber Threat Intelligence es complejo pero enriquecedor para las organizaciones. La información analizada por los expertos tiene gran valor, pero a menudo se limita a informes y blogs. Durante la presentación, se mostrarán ejemplos prácticos de cómo convertir la información en contramedidas tácticas. Se abordarán comportamientos, variantes y diferentes métodos, como API Calls y COM Objects. Además, se resaltará la importancia de eventos no relacionados con procesos, como claves de registro y ficheros. Todo respaldado por tecnología open-source para su incorporación en la organización.

Pentesting en AWS: cuando lo privado se convierte en público - Raquel Gálvez Farfán

Un bucket S3 no es el único servicio de AWS que puede verse afectado por el desconocimiento de los usuarios y quedar expuesto a ataques. El desconocimiento de quienes comienzan a utilizar servicios en la nube hace que aquello que en un principio podría suponer un aumento de la seguridad de nuestra infraestructura se convierta en la puerta de entrada que puede dar lugar a una escalada de privilegios que acabe en el control total de nuestros recursos por parte de un tercero. Sin obviar los métodos habituales que suelen dar lugar al compromiso de recursos en AWS, durante la charla se hablará sobre metodologías específicas de pentesting en este proveedor cloud, explicando en qué consistiría una hoja de ruta básica y entrando en detalle sobre un caso concreto en el que se compromete una API REST privada desplegada en el servicio API Gateway.

Descanso

El Centro de Ciberseguridad de Andalucía - Enrique Rando

La Estrategia Andaluza de Ciberseguridad, aprobada a finales del año pasado por el Consejo de Gobierno de nuestra Comunidad Autónoma, aborda la ciberseguridad en el ámbito de cuatro grandes retos: - La mejora de las capacidades de la Administración Pública. - Posicionar a Andalucía como un territorio líder en materia de Ciberseguridad. - Promover la Ciberseguridad en todos los sectores productivos y la industria de la Ciberseguridad. - Mejorar el nivel de conocimientos y de concienciación de nuestra población en materia de Ciberseguridad. Para ello se llevarán a cabo actuaciones específicas, dirigidas por quienes forman parte de este sector, y generales, para el público general. Entre los instrumentos que crea la propia Estrategia se encuentra el Centro de Ciberseguridad de Andalucía, que ha sido puesto en marcha recientemente en Málaga. En esta charla se realizará una presentación del mismo y los servicios que ofrece, aprovechando la ocasión para compartir experiencias e invitar a la participación en los proyectos que desde él se están abordando.

UFO’s: Unidentified Flying Objects - Pedro Candell, aka S4ur0n

En esta charla podremos comprobar las vulnerabilidades que tienen los aviones/avionetas/ULMs... donde desde hace muchos años han sido catalogados como “riesgo asumible”, etc... en cuanto a todas las comunicaciones aeronáuticas y los sistemas “automatizados” para recibirlas y/o emitirlas, principalmente en vuelo instrumental (IFR).

Como gestionar las debilidades y vulnerabilidades en vuestro entorno sin agotarse en el intento.- Karl Buffin y Josep Mulero

Entender las amenazas de hoy para prevenir los ataques de mañana.

Registro Asistentes

Exploiting Windows kernel vía vulnerable drivers - Javier Guerrero

Cualquier software tiene defectos, esto es un hecho. Y en ocasiones, un defecto en el diseño o en la implementación puede ser usado para atacar el sistema. Pero cuando el software defectuoso funciona a nivel del kernel del sistema operativo, los resultados pueden ser catastróficos. En esta charla se mostrará cómo usar un driver, legítimo pero vulnerable, para alterar estructuras del sistema y realizar ataques contra EDRs y otras herramientas de seguridad y monitorización.

Cómo aplicar el DevSecOps en mi CI/CD- Daniel Echeverri (Adastra)

Los procesos de CI/CD son habituales en los equipos de desarrollo que siguen la cultura del DevOps, sin embargo, en ocasiones se descuida la seguridad de estas rutinas y pueden ocurrir fugas de información sensible o situaciones en las que un atacante puede ejecutar instrucciones maliciosas. Dado que en la cultura DevOps, la seguridad se contempla en etapas posteriores al despliegue, ha sido necesario un nuevo enfoque en donde se apliquen buenas prácticas de seguridad en cada una etapa del SDLC, esto es lo que hoy en día se conoce como DevSecOps. En esta charla, los asistentes podrán apreciar algunas de las buenas prácticas que se aplican en soluciones tan populares como Jenkins o GitLab CI/CD para integración y despliegue continuo.

Descanso

Fraude Digital: Protección, Detección y Respuesta. - Damián Ruiz

¿Qué es la Ciberseguridad en el ámbito del Fraude Digital? ¿Existen diferencias entre este tipo de Ciberseguridad y la denominada Defensa digital -ransomware, extorsión x exfiltración…-? ¿Por qué siendo el fraude a clientes digitales una de las amenazas reales con más pérdidas económicas objetivas no existe más conocimiento de los esquemas de Protección, Detección y Respuesta? ¿Existen límites en productos y servicios de Protección? ¿Qué necesito para tener una Detección efectiva y eficiente? ¿Cómo es la Respuesta ante un tipo de incidentes de Fraude? ¿Cuál es un ciclo de vida de incidente -fases, intervinientes…-?

El malware del siglo XXI y el eterno retorno - Sergio de los Santos

Durante la ponencia se dará un repaso por algunos hitos relevantes del malware durante el siglo XXI y cómo nos han impactado, tanto en la sociedad como en la industria.

Descanso

La postura de seguridad como factor clave - Pablo López

Nadie ni nada está exento de ser el próximo objetivo de un ciberataque, ni la próxima víctima, lo que exige estar debidamente preparado. Por tanto, es fundamental contar con mecanismos que nos permitan prevenir los incidentes, minimizando el riesgo de que los ciberincidentes nos afecten y garantizando que seamos capaces de recuperarnos cuando los ataques hayan tenido éxito. Para hacer frente a este escenario necesitamos implementar estrategias, soluciones y servicios de ciberseguridad, y hacer uso de las herramientas que tenemos a nuestra disposición para adoptar una postura de seguridad adaptada a la amenaza que sea efectiva y permita disuadirla.

Bug hunting. Tanto un hobby como una profesión - David García

¿Se puede vivir del Bug Hunting? ¿Es sólo para profesionales con mucho nivel? ¿Por donde empezar? ¿Qué herramientas o metodologías podemos usar? Haremos un recorrido por el Bug Hunting, una actividad que puede servirnos de aprendizaje y por qué no para llegar incluso a ser una profesión independiente.

AI, AI, AI, AI - Bernardo Quintero

Cómo la inteligencia artifical puede revolucionar el mundo del análisis de malware.

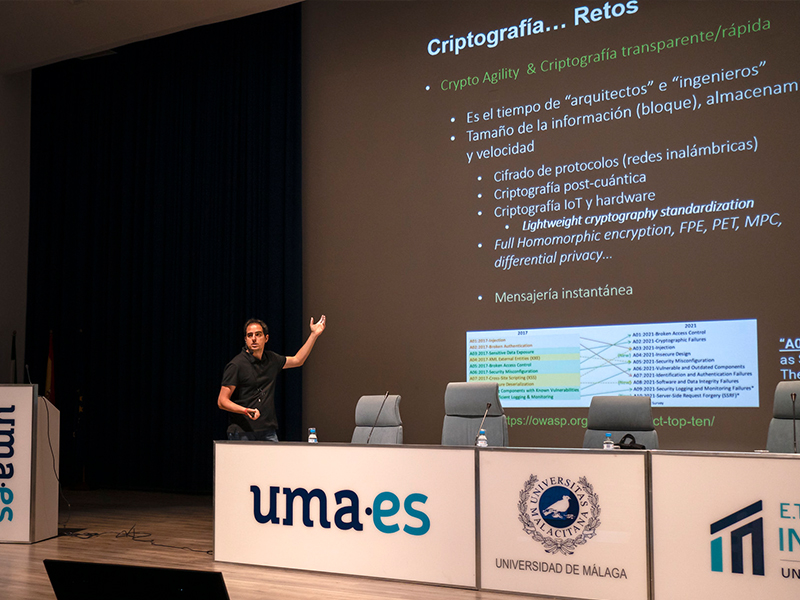

GALERÍA 2º EDICIÓN

ETSI Informática (Universidad de Málaga)

Ciudad de Ciberseguridad

#UAD360 - Síguenos en Redes Sociales

#UAD360

CONGRESO DE CIBERSEGURIDAD EN MÁLAGA

Contacto

SOPORTE & OTRAS CONSULTAS